Damit Fiori Applikationen den aufrufenden Usern entsprechend angezeigt werden, müssen entsprechende Fiori Berechtigungen in der PFCG gepflegt werden. Hierbei gibt es einige Punkte zu beachten. In diesem Artikel wird auf die notwendigen Berechtigungen zum Starten einer Fiori Applikation eingegangen. Zusätzlich wird kurz erklärt, wie die angezeigten Kacheln im Fiori-Launchpad über Rollen konfiguriert werden können.

Zum Ausführen von Fiori Applikationen aus dem Launchpad und der in den OData-Services definierten Berechtigungsabfragen müssen auch die entsprechenden Fiori Berechtigungsobjekte in der PFCG gepflegt werden. Hier sind die Startberechtigungen für den OData-Service der Applikation im Backend-System sowie Berechtigungsobjekte für die Geschäftslogik der in der Applikation genutzten OData-Services relevant.

Generell ist wichtig zu wissen, dass bei einer richtigen Implementierung von Fiori Berechtigungen sowohl Berechtigungen im Frontend-Server (Aufruf Launchpad, Starten der Kachel, usw.), als auch entsprechende Berechtigungen im Backend-Server (Aufrufen der OData-Services aus dem Backend) gepflegt werden müssen. Dies wird in diesem Artikel noch genauer erläutert.

Um benutzerspezifische Kacheln basierend auf Katalogen und Gruppen beim Starten des Launchpads anzuzeigen, werden Berechtigungen in dem Menü der zugrunde liegenden Rolle abgelegt. Dadurch kann sichergestellt werden, dass jeder Benutzer auf dem Launchpad nur seine benötigten Applikationen sehen und öffnen darf.

Berechtigungen zum Öffnen des Launchpads

SAP liefert zum initialen Öffnen des Fiori Launchpads Standardrollen mit. Dabei wird zwischen den Fiori Berechtigungen zum normalen Starten des Launchpads sowie zum Administrieren der Benutzeroberfläche unterschieden. Die Standardberechtigung zum Öffnen und Nutzen eines Launchpads ist die SAP_UI2_USER_700. Die Rolle für die Administration lautet SAP_UI2_ADMIN_700. In der Administrationsoberfläche kann das Launchpad angepasst werden, deshalb sollte diese Berechtigung auch nur an wenige Nutzer zur Administration freigegeben werden.

Rollen basierend auf Katalogen und Gruppen

SAP empfiehlt ein Rollendesign für Fiori Berechtigungen basierend auf den definierten Katalogen und Gruppen im Launchpad. In einem solchen Katalog steht üblicherweise ein Set von Apps und Services welches für eine spezifische Benutzergruppe relevant ist. Wenn eine Rolle für einen oder mehrere Kataloge im Launchpad berechtigt wurde, werden beim Starten des Launchpads die entsprechenden Kataloge und Gruppen im App-Finder nur für die berechtigten User angezeigt. So kann sichergestellt werden, dass jeder Anwender nur das sieht womit er im Endeffekt auch arbeitet.

Wichtig: Diese Fiori Berechtigungen werden auf dem Frontend-Server gepflegt!

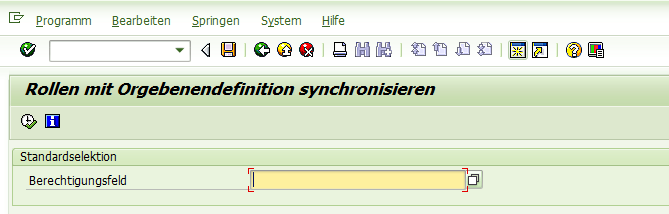

Katalogberechtigungen in der PFCG pflegen

Um eine Fiori Berechtigung zum Öffnen eines Katalogs für eine Rolle hinzuzufügen, öffnen Sie diese Rolle wieder in der PFCG im Änderungsmodus und befolgen Sie die nächsten Schritte:

- Menü-Reiter auswählen

- Klicken Sie auf den kleinen Pfeil zum Hinzufügen eines Elements

- Wählen Sie „SAP Fiori Kachelkatalog“ aus

![SAP Kachelkatalog Berechtigung]()

Anschließend wählen Sie die entsprechende Katalog-ID aus, für die die gewählte Rolle berechtigt werden soll. Jetzt muss die Rolle nur noch den zugehörigen Benutzern im System zugeordnet werden. Wenn Sie diese Schritte durchgeführt haben, sind die nötigen Fiori Berechtigungen zur individuellen Anzeige von Kachelkatalogen auf dem Launchpad vorhanden.

Fiori Berechtigungen für Kachelgruppen in der PFCG pflegen

Um zusätzliche Berechtigungen für definierte Gruppen im Launchpad zu PFCG-Rollen hinzuzufügen befolgen Sie die Schritte wie oben bereits beschrieben. Dieses Mal wählen Sie nur anstatt einem „SAP Fiori Kachelkatalog“ eine „SAP Fiori Kachelgrupe“. Hier unterscheiden sich die Vergaben von Berechtigungen nur sehr gering.

Fiori Berechtigung für OData-Services

Die Startberechtigung für den im Backend hinterlegten OData-Service von einer Fiori App wird sowohl auf dem Frontend-, als auch auf dem Backend-Server beim Aufrufen der Applikation abgefragt. Deshalb muss diese Berechtigung auf beiden Servern zu der entsprechenden Rolle hinzugefügt werden.

Die typische Abfolge beim Anklicken einer Fiori App im Launchpad löst die folgenden Schritte aus:

- Beim Auswählen der Kachel wird die App-Fiori-Implementierung aufgerufen

- Die App ruft dynamische Daten aus dem HTTP-Endpunkt des OData-Services auf dem Frontend-Server ab

- Es folgt ein RFC-Aufruf an die Gateway-Aktivierung des Backend Systems, dabei wird die relevante Geschäftslogik abgerufen

- Nun wird die Fiori Berechtigung für den entsprechenden OData-Service auf dem Backend abgefragt

- Wenn dies erfolgreich war werden die entsprechenden Berechtigungen für die Geschäftslogik im OData-Service abgefragt

OData-Service Fiori Berechtigung auf dem Frontend-Server

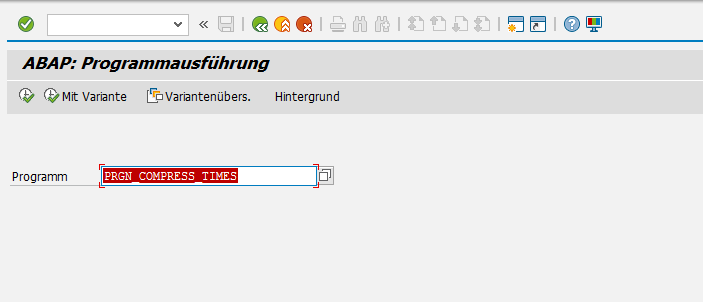

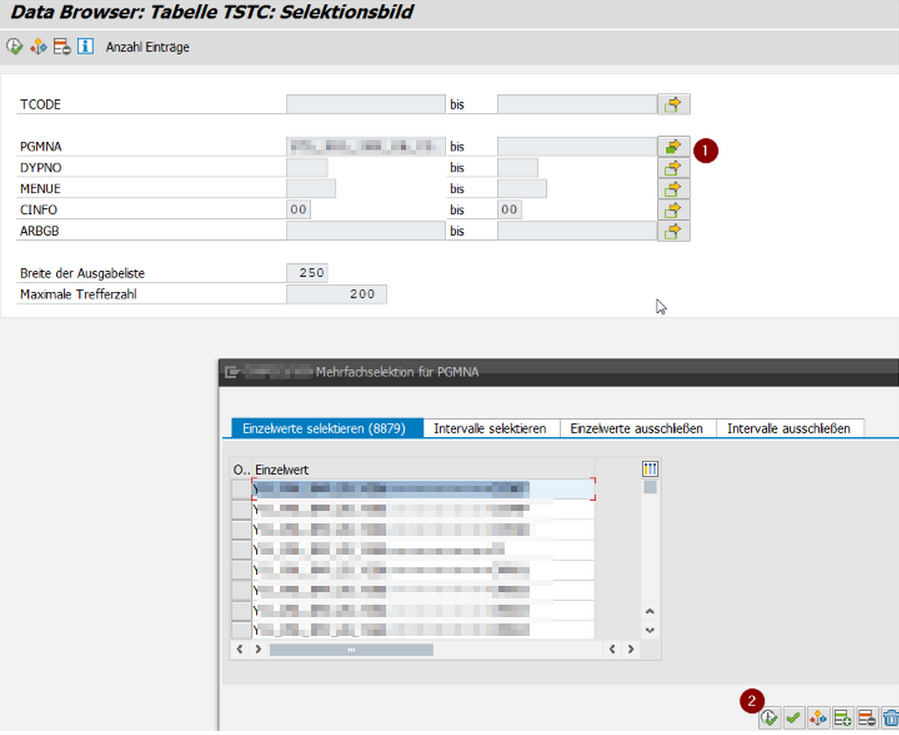

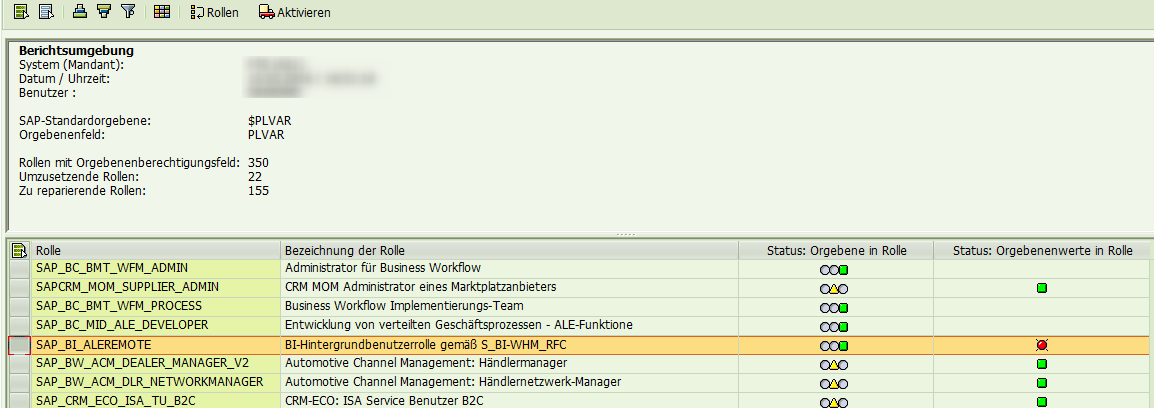

Um die Fiori Berechtigung zur Ausführung eines OData-Services für eine App zu einer Rolle hinzuzufügen führen Sie bitte die folgenden Schritte durch:

- In der PFCG die entsprechende Rolle im Änderungsmodus öffnen

- Schritte auf dem folgenden Screenshot durchführen:

- Menü-Reiter auswählen

- Pfeil neben dem „Transaktion“ Button klicken

- Berechtigungsvorschlag auswählen

![Fiori Berechtigung Vorschlag]()

In dem folgenden Dialog wählen Sie einen TADIR-Service aus sowie die Programm-ID „R3TR“ und den Objekttyp „IWSG“. Jetzt können Sie den auf dem Frontend-Gateway hinterlegten OData-Service auswählen. Anschließend wechseln Sie zu dem Reiter „Berechtigungen“ um das aktuelle Profil der Berechtigungsobjekte mit der neuen Fiori Berechtigung zu generieren.

Wenn Sie diese Schritte durchgeführt haben, besitzt die behandelte Rolle Frontend-Seitig die nötigen Berechtigungen.

Fiori Berechtigung zum Aufruf des OData-Services auf dem Backend-Server

Wechseln Sie nun zu der Rollenpflege in der PFCG auf dem Backend-Server. Öffnen Sie die entsprechende Rolle im Änderungsmodus. Nun können Sie die Schritte wie oben bereits für das Frontend erläutert wiederholen. Bei der Auswahl des TADIR-Services als Berechtigungsvorschlag wählen Sie nun jedoch den Objekttyp „IWSV“. Hier können Sie den im Backend hinterlegten OData-Service der spezifischen Fiori-Applikation auswählen.

Wechseln Sie anschließend wieder zu dem Reiter „Berechtigungen“ um das aktuelle Profil der Berechtigungsobjekte zu generieren.

Wenn Sie diese Schritte durchgeführt und die Rolle gesichert haben, besitzt sie die notwendigen Fiori Berechtigung um die auf den OData-Service bezogene Applikation zu starten.

Berechtigungen für die Geschäftslogik einer App

Damit die hinterlegte Geschäftslogik einer Applikation richtig ausgeführt werden kann, muss der ausführende Benutzer zusätzlich die notwendigen Berechtigungsobjekte in der Ablauflogik der OData-Services in seiner Rolle ausgeprägt haben. Werden hier Authority-Checks ausgeführt, um z.B. Daten auf dem Backend-Server abzufragen oder zu ändern, muss die entsprechende Rolle hierfür berechtigt werden.

Diese Berechtigungen werden durch Berechtigungsobjekte, wie in jedem ABAP-Report auch, in einer Rolle ausgeprägt.

Wenn Sie diese Schritte beachten, sollten Ihre Launchpad-Nutzer die notwendigen Fiori-Berechtigungen besitzen um das Launchpad zu starten, alle relevanten Kacheln zu sehen und die spezifischen Apps mit ihrer Geschäftslogik ausführen zu können.

Wir helfen Ihnen, die IT-Sicherheit zu verbessern

Fachbereichsleiter Tobias Harmes

Für Rat und Hilfe bei der Entwicklung Ihrer IT-Sicherheitsstrategie bieten wir Ihnen unsere kompetenten Berater an: Security-Berater von RZ10 buchen.

Unsere Referenzen finden Sie hier.

Kontaktieren Sie mich: Telefon 0211.9462 8572-25 oder per E-Mail info@rz10.de.

In einem unverbindlichen Gespräch kann ich mit Ihnen über Ihre Ausgangslage sprechen und Ihnen Möglichkeiten aufzeigen. Selbstverständlich können wir danach auch ein unverbindliches Angebot unterbreiten.

The post Fiori Berechtigungen für Apps und Kataloge im Launchpad appeared first on rz10.de - die SAP Basis und Security Experten.